15 Maiores Ataques Hackers

O cibercrime e a segurança online se tornaram um dos problemas sociais mais importantes do século 21.

15 Maiores Ataques Hackers!

1 WannaCry

O perfil online do chamado ransomware cresceu enormemente nos últimos anos. Através do uso de métodos de phishing, ele trava ou assume o controle de um sistema — e, então, os autores exigem o pagamento de um resgate em Bitcoin.

Em poucos dias, milhares de organizações e empresas de 150 países, incluindo o departamento nacional de serviços de saúde do Reino Unido (NHS), foram excluídos de suas redes pela criptografia do Wannacry. Os autores exigiram um valor elevado para desbloquear o código aplicado.

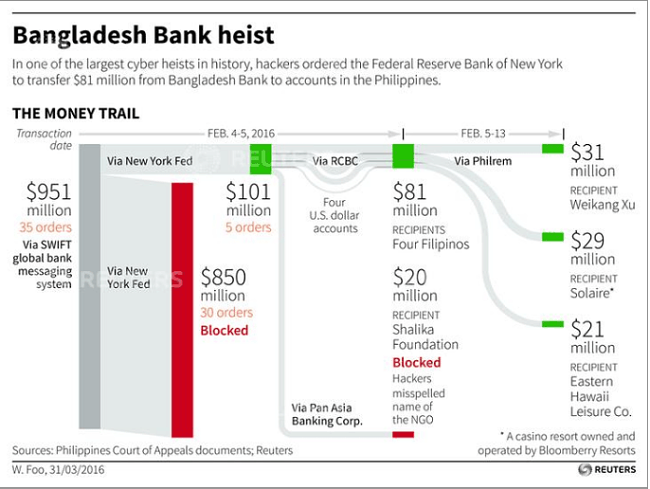

2 Assalto Virtual ao Bangladesh Bank

Este evento ficou famoso pela forma na qual os hackers contornaram os sistemas de TI do Bangladesh Bank.

O grupo criminoso por trás dele pretendia sacar uma quantia próxima de US$ 850 milhões, antes que um simples erro de ortografia levantasse suspeitas. Ainda assim, os autores escaparam com aproximadamente US$ 81 milhões, dos quais apenas uma quantia em torno de US$ 18 milhões foi recuperada. Eles estavam ligados a ataques anteriores a outros bancos asiáticos.

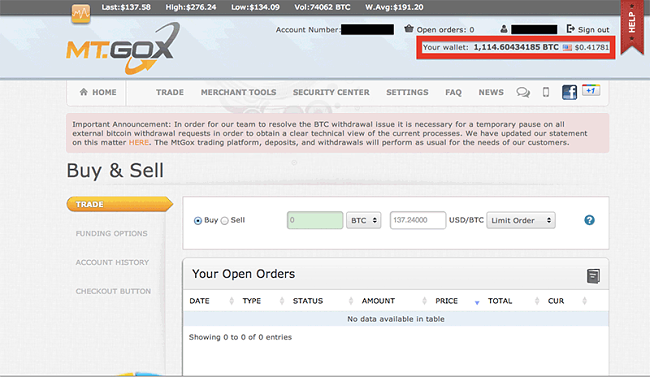

3 Corretora de Bitcoin Mt Gox

Existem inúmeras corretoras de Bitcoin ou sites onde é possível adquirir Bitcoin. Em fevereiro de 2014, a corretora Mt Gox, maior do mundo à época, repentinamente interrompeu as negociações.

O desenvolvedor francês Mark Kerpelẻs, que adquiriu a Mt Gox em 2001, foi posteriormente preso por fraude e desvio, embora não diretamente relacionado ao roubo de Bitcoin.

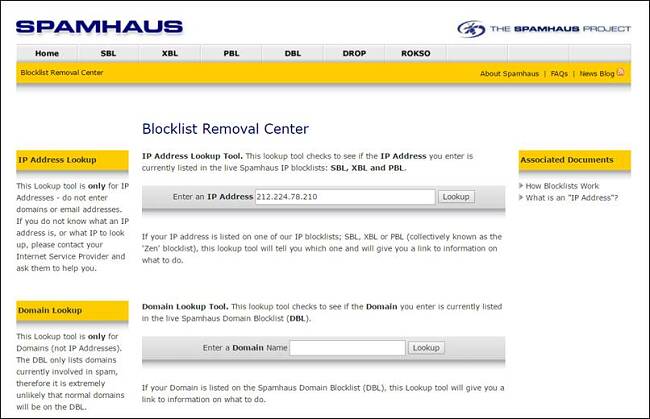

4 Spamhaus

O Spamhaus é um dos maiores apps antispam do mundo e mantém uma lista de bloqueio de servidores que são conhecidos como fontes de conteúdo malicioso.

5 PlayStation Network

Em abril de 2011, o grupo de hackers LulzSec invadiu a Sony PlayStation Network (PSN).

6 CitiGroup

Em 2011, este ciberataque nos serviços financeiros do Citigroup revelou a baixa segurança nas plataformas online da organização. Os hackers descobriram um backdoor que fornecia a eles acesso a dados valiosos e privados.

7 Stuxnet

Há diversos casos documentados de malware aplicado por governos para um objetivo militar específico.

Um exemplo é a ‘bomba lógica’ supostamente lançada pela CIA. Outro exemplo é o Stuxnet; um worm descoberto em 2010. Ele foi especialmente projetado para atacar e infectar os controladores industriais da Siemens, infectando 200.000 computadores, destruindo pelo menos 1.000 máquinas e eliminando um quinto das capacidades nucleares do Irã.

8 Conficker

O Conficker é um malware esquisito e infame. Revelado em 2008, ninguém sabe exatamente de onde ele veio ou quem o criou. Difícil de ser eliminado, ele continuou infectando e destruindo sistemas ao redor do mundo.

9 Iceman

Atuando como consultor de TI durante o dia, Max Ray Butler era muito respeitado em sua área. No entanto, durante a noite, ele atuava como o infame hacker conhecido como “Iceman”.

10 Operação “Get Rich”

Frequentemente, lojistas renomados que vivem nos EUA viram alvos através de uma série de hacks, enquanto os agressores buscam roubar dados de cartões de débito e crédito dos clientes para comercializá-los.

Esses ataques realizados por Alberto Gonzales, juntamente com seu grupo criminoso, empregavam o que chamamos de “injeções de SQL” para explorar vulnerabilidades de redes públicas ou redes Wi-Fi corporativas não seguras.

11 Operação Shady RAT

Operação Shady RAT é o nome criado para descrever uma série de ciberataques contínuos e com foco em 74 organizações variadas em 14 países diferentes. A Agência Mundial Antidoping e o COI viraram alvos antes das Olimpíadas de 2008 – e, embora as suspeitas recaíssem sobre a China, ninguém sabe quem realmente estava por trás desses ataques.

O que sabemos é que os autores usaram a mesma abordagem via sistema de acesso remoto para obter controle sobre os computadores de suas vítimas.

12 DDoS na Estônia

Na Estônia, em abril e maio de 2007, a espionagem digital “se alastrou”, transformando-se em uma guerra digital aberta. Em uma semana, ondas de ataques de DDoS ocorreram em servidores governamentais afetados, incluindo aqueles envolvidos com as áreas de educação, mídia e atividades bancárias. Em alguns dias, eles haviam paralisado toda a economia, bem como a vida cotidiana e a provisão de serviços públicos.

Esses ataques fizeram com que organizações militares de todas as partes revisassem a importância da segurança de suas redes.

13 Sven Jaschan/ Delta Airlines

O estudante alemão Sven Jaschan realizou um dos hacks mais devastadores do planeta no conforto do seu quarto. Aos 18 anos e ainda morando na casa de seus pais, ele ficou famoso por desenvolver o worm Sasser. Trata-se de um vírus de autodistribuição e replicação que destruiu sistemas operacionais vulneráveis a partir do Windows.

A Delta Airlines foi extremamente afetada e precisou cancelar diversos de seus voos transatlânticos. O estudante foi detido após uma misteriosa denúncia, mas, naquele momento, o vírus já havia causado mais de 500 milhões de dólares em danos.

14 MafiaBoy

Este foi mais um ciberataque liderado por um adolescente no qual um gênio conturbado decidiu realizar enormes ataques de DDoS. O autor, Micheal Calce, conseguiu invadir o Yahoo, Amazon, CNN, Fifa.com e eBay.

15 Virus Melissa

O que é Hacking, e quem Está por Trás Dessa Atividade?

Hacking consiste no acesso não autorizado a uma rede ou computador, normalmente realizado para obter ganhos financeiros, extrair dados ou causar danos. Desde espiões governamentais disfarçados até adolescentes perversos, entidades políticas descontentes e pequenos criminosos, qualquer indivíduo ou grupo que possua a inclinação e o conhecimento pode hackear um sistema.

De jovens ousados com talento para desperdiçar até terroristas cibernéticos organizados que querem ganhar dinheiro, os últimos dez anos viram um aumento de casos de hacking. Esses ataques causam danos a empresas e governos, eventualmente elevando os padrões de vida. Porém, como você pode fazer para proteger seu dispositivo e suas atividades online desses tipos de ameaças?

Para obter a melhor defesa contra cibercrimes, nós recomendamos usar uma VPN.

Além disso, mantenha seu sistema atualizado, certifique-se de que seus antivírus, firewalls, etc., estejam ativados, e tome cuidado com sites e conteúdos suspeitos.